网络安全技术与实践

节选

[

王煜林等编著的《网络安全技术与实践》的作者都具有多年的网络安全技术教学工作经验,书中安排了非常多的课业任务,凝聚了作者多年以来的教学经验与成果。与同类教材相比,本书具有以下特点:

(1) 知识点以课业任务形式引领,实例丰富。每一章都有大量的课业任务,每一个知识点都是通过课业任务的形式进行讲解,每一个课业任务都有相关的背景知识与相应的操作步骤。把理论知识融入到课业任务中,使读者更容易学习与消化,从而提高读者的学习兴趣。

(2) 强调知识点的系统性。网络安全技术是一门综合性的学科,涉及的学科与技术比较多,本书重点讲解了常见的网络安全技术,如网络攻击与防范、信息加密技术、防火墙技术、VPN技术、入侵检测技术、上网行为管理、防病毒技术、操作系统安全等,几乎涵盖了网络安全的所有重要知识点。

(3) 强调知识点的全面性。本书在讲解某一项技术时,综合考虑了多平台的技术解决方案,分别讲解了在Windows平台、Linux平台以及Cisco平台下的不同解决方案。例如,在讲解VPN技术时,讲解了在Windows平台下远程访问VPN的实现,在Cisco平台下站点到站点VPN的实现,以及在Linux平台下IPSec VPN的实现。

]

本书特色

[

王煜林等编著的《网络安全技术与实践》的作者都具有多年的网络安全技术教学工作经验,书中安排了非常多的课业任务,凝聚了作者多年以来的教学经验与成果。与同类教材相比,本书具有以下特点:

(1) 知识点以课业任务形式引领,实例丰富。每一章都有大量的课业任务,每一个知识点都是通过课业任务的形式进行讲解,每一个课业任务都有相关的背景知识与相应的操作步骤。把理论知识融入到课业任务中,使读者更容易学习与消化,从而提高读者的学习兴趣。

(2) 强调知识点的系统性。网络安全技术是一门综合性的学科,涉及的学科与技术比较多,本书重点讲解了常见的网络安全技术,如网络攻击与防范、信息加密技术、防火墙技术、VPN技术、入侵检测技术、上网行为管理、防病毒技术、操作系统安全等,几乎涵盖了网络安全的所有重要知识点。

(3) 强调知识点的全面性。本书在讲解某一项技术时,综合考虑了多平台的技术解决方案,分别讲解了在Windows平台、Linux平台以及Cisco平台下的不同解决方案。例如,在讲解VPN技术时,讲解了在Windows平台下远程访问VPN的实现,在Cisco平台下站点到站点VPN的实现,以及在Linux平台下IPSec VPN的实现。

]

内容简介

[

本书共分10章,主要内容包括网络安全概述、网络攻击与防范、信息加密技术、防火墙技术、计算机病毒及其防治、 Windows 2008操作系统的安全、Linux操作系统的安全、VPN技术、入侵检测技术、上网行为管理。本书在强调知识系统性的同时,也注重了全面性,很多技术点都讲解了在Windows、Linux以及Cisco下的不同解决方案。

本书*大的特点是以课业任务的方式来讲解每一个知识点,以帮助读者理解与消化相应的理论知识点,提高读者的兴趣。每一种技术都配备了大量的课业任务。

本书既可以作为应用型本科院校、高职高专院校、民办高校、成人高校、继续教育学院及本科院校的二级学院的教学用书,也可以作为网络工程师、网络安全工程师学习网络安全知识的参考书。

]

目录

第1章 网络安全概述1.1 网络安全概况1.1.1 网络安全现状1.1.2 网络安全的定义1.1.3 网络安全的基本要素1.1.4 网络安全的标准1.2 网络安全相关技术1.2.1 信息加密技术1.2.2 防火墙技术1.2.3 入侵检测技术与入侵防御技术1.2.4 上网行为管理1.2.5 VPN技术1.2.6 防病毒技术1.2.7 操作系统安全1.3 网络安全实验平台搭建 第1章 网络安全概述1.1 网络安全概况1.1.1 网络安全现状1.1.2 网络安全的定义1.1.3 网络安全的基本要素1.1.4 网络安全的标准1.2 网络安全相关技术1.2.1 信息加密技术1.2.2 防火墙技术1.2.3 入侵检测技术与入侵防御技术1.2.4 上网行为管理1.2.5 VPN技术1.2.6 防病毒技术1.2.7 操作系统安全1.3 网络安全实验平台搭建1.3.1 VMware Workstation 8的安装1.3.2 Windows Server 2008的安装1.3.3 Red Hat Enterprise Linux6的安装1.3.4 VMware Workstation 8的网卡设置1.3.5 Cisco Packet Tracer的使用1.3.6 GNS的使用练习题第2章 网络攻击与防范2.1 端口扫描技术2.1.1 端口扫描简介2.1.2 Nmap扫描2.1.3 扫描器扫描2.2 嗅探攻击2.2.1 嗅探原理2.2.2 部署嗅探器2.2.3 嗅探器Wireshark的基本操作2.2.4 使用Wireshark捕获FTP数据包2.3 密码攻防2.3.1 操作系统密码攻击与防范2.3.2 Office文档加密2.4 拒绝服务攻防2.4.1 拒绝服务攻击简介2.4.2 UDPFlooder软件2.4.3 DDoS攻击者2.5 ARP攻防2.5.1 ARP欺骗2.5.2 ARP欺骗工具2.5.3 防范ARP攻击2.6 木马攻防2.6.1 冰河木马概述2.6.2 使用冰河木马攻击2.6.3 冰河木马的防范练习题第3章 信息加密技术3.1 加密技术概述3.2 对称加密算法3.2.1 对称加密算法原理3.2.2 DES算法3.2.3 DES算法强度3.2.4 3DES算法3.3 非对称加密算法3.3.1 非对称加密算法原理3.3.2 RSA加密算法3.3.3 RSA的安全性与速度3.3.4 非对称加密算法与对称加密算法的比较3.4 数据完整性3.5 PGP加密系统3.5.1 PGP简介3.5.2 PGP安装3.5.3 创建密钥对3.5.4 导出并分发密钥3.5.5 导入并设置其他人的公钥3.5.6 使用PGP发送加密邮件3.5.7 使用PGP加密磁盘3.6 基于密钥的SSH安全认证3.6.1 SSH概述3.6.2 基于密钥的SSH安全认证(Windows环境)3.6.3 基于密钥的SSH安全认证(Linux环境)练习题第4章 防火墙技术4.1 防火墙技术概述4.1.1 防火墙的定义4.1.2 防火墙的发展4.1.3 防火墙的功能4.1.4 防火墙的局限性4.2 包过滤防火墙Netfilter/Iptables4.2.1 Netfilter/Iptables工作原理4.2.2 Iptables语法4.2.3 Iptables实例4.2.4 使用防火墙让内网用户上网4.2.5 使用防火墙发布内网服务器4.3 应用网关型防火墙4.3.1 应用网关型防火墙工作原理4.3.2 Squid的配置与应用4.3.3 用户认证4.4 状态检测防火墙4.4.1 状态检测防火墙工作原理4.4.2 状态检测防火墙的优点4.4.3 状态检测防火墙的缺点4.4.4 状态检测防火墙与普通包过滤防火墙对比4.4.5 复合型防火墙4.4.6 UTM防火墙的配置与应用练习题第5章 计算机病毒及其防治5.1 计算机病毒概述5.1.1 计算机病毒的概念5.1.2 计算机病毒的发展5.2 计算机病毒的特征及传播途径5.2.1 计算机病毒的特征5.2.2 计算机病毒的传播途径5.3 计算机病毒的分类5.4 计算机病毒的破坏行为及防御5.4.1 计算机病毒的破坏行为5.4.2 计算机病毒的防御5.4.3 如何降低由病毒破坏所引起的损失5.4.4 计算机病毒相关法律法规5.5 常见病毒的查杀5.5.1 CIH病毒的查杀5.5.2 宏病毒的查杀5.5.3 蠕虫病毒的查杀5.6 部署企业版杀毒软件5.6.1 企业版杀毒软件概述5.6.2 安装Symantec Endpoint Protection Manager5.6.3 配置Symantec Endpoint Protection Manager5.6.4 迁移和部署向导5.6.5 安装Symantec Endpoint Protection客户端5.6.6 升级病毒库练习题第6章 Windows2008操作系统的安全6.1 Windows2008用户安全6.1.1 用户管理6.1.2 组管理6.1.3 账号与密码安全设置6.2 Windows2008文件系统的安全6.2.1 NTFS文件夹/文件权限6.2.2 文件权限的继承性6.2.3 共享文件夹权限管理6.2.4 设置隐藏共享6.2.5 取消默认共享6.2.6 文件的加密与解密6.3 Windows2008主机的安全6.3.1 账户策略6.3.2 本地策略6.3.3 使用高级功能的防火墙6.3.4 配置本地组策略练习题第7章 Linux操作系统的安全7.1 使用GPG加密文件7.2 使用LUKS加密Linux磁盘7.3 使用SELinux保护网络服务7.3.1 修改SELinux的安全上下文7.3.2 修改SELinux的布尔值7.4 入侵检测7.5 封装SSL的Web服务7.5.1 HTTPS概述7.5.2 HTTPS站点的搭建练习题第8章 VPN技术8.1 VPN技术概述8.1.1 VPN的定义8.1.2 VPN的类型8.1.3 实现VPN隧道技术8.2 远程访问VPN8.2.1 远程访问VPN概述8.2.2 基于WindowsServer2008实现远程访问VPN8.3 站点到站点VPN8.3.1 站点到站点VPN概述8.3.2 IPSec协议8.3.3 在Cisco路由器上实现站点到站点VPN8.4 Linux下IPSecVPN的实现8.4.1 Linux下IPSecVPN实现的机制8.4.2 以PresharedKeys为验证模式下的传输模式VPN8.4.3 以PresharedKeys为验证模式下的隧道模式VPN练习题第9章 入侵检测技术9.1 入侵检测系统概述9.1.1 入侵检测系统的定义9.1.2 入侵检测系统的主要功能9.1.3 入侵检测系统的组成9.2 入侵检测系统的类型及技术9.2.1 入侵检测系统的类型9.2.2 入侵检测系统的技术9.2.3 入侵检测过程9.2.4 数据完整性监控工具Tripwire的使用9.3 入侵检测技术的实施9.3.1 IDS系统放置的位置9.3.2 IDS如何与网络中的其他安全措施相配合9.4 入侵检测技术发展方向9.4.1 目前IDS存在的主要问题9.4.2 IDS技术的发展方向9.4.3 IPS技术练习题第10章 上网行为管理10.1 上网行为管理基础知识10.1.1 上网行为管理的概念10.1.2 上网行为管理的基本功能10.1.3 第二代上网行为管理10.1.4 上网行为管理产品10.2 上网行为管理产品的部署模式10.2.1 路由模式10.2.2 网桥模式10.2.3 旁路模式10.3 上网行为管理的基本功能10.3.1 上网策略10.3.2 流量管理练习题

封面

书名:网络安全技术与实践

作者:王煜林,田桂丰,王金恒,

页数:265

定价:¥29.0

出版社:清华大学出版社

出版日期:2013-06-01

ISBN:9787302316527

PDF电子书大小:59MB 高清扫描完整版

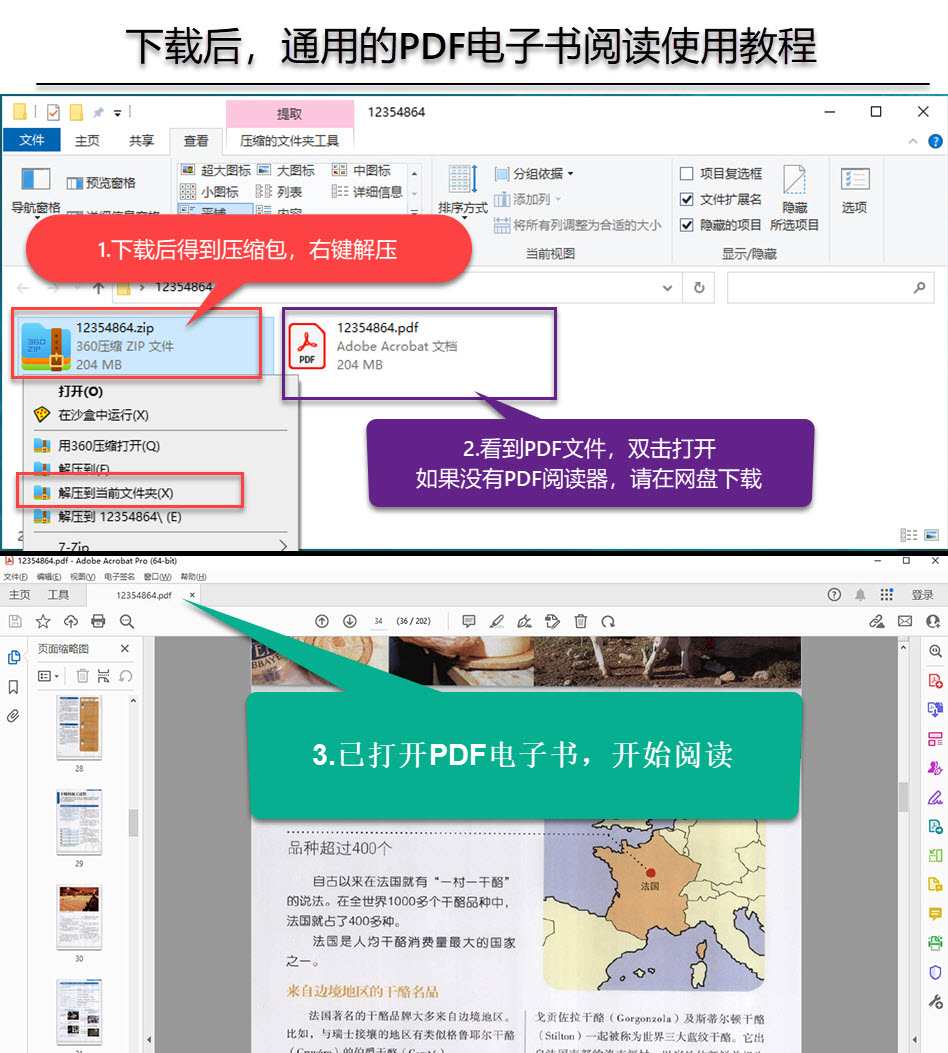

本文标题:《网络安全技术与实践》PDF下载

资源仅供学习参考,禁止用于商业用途,请在下载后24小时内删除!