经典译丛·网络空间安全硬件安全与可信导论/(美)MOHAMMAD TEHRANIPOO

本书特色

[

本书从集成电路测试出发,全面、系统地介绍了硬件安全与可信领域的相关知识。从结构上看,本书由18章构成,每章针对一个具体的研究领域进行介绍;从内容上看,涵盖了数字水印、边信道攻防、物理不可克隆函数、硬件木马、加密算法和可信设计技术等众多热门的研究方向;从研究对象上看,覆盖了FPGA、RFID、IP核和存储器等多种器件。每章末都提供了大量参考文献,可为读者进一步了解该领域提供帮助。

]

内容简介

[

本书从集成电路测试出发,全面、系统地介绍了硬件安全与可信领域的相关知识。从结构上看,本书由18章构成,每章针对一个具体的研究领域进行介绍;从内容上看,涵盖了数字水印、边信道攻防、物理不可克隆函数、硬件木马、加密算法和可信设计技术等众多热门的研究方向;从研究对象上看,覆盖了FPGA、RFID、IP核和存储器等多种器件。每章末都提供了大量参考文献,可为读者进一步了解该领域提供帮助。

]

作者简介

[

Mohammad Tehranipoor IEEE高级会员,IEEE硬件安全与可信会议(HOST)创始人。现为美国佛罗里达大学电子与计算机工程教授,安全与可靠系统实验室主任。获得2012年IEEE计算机领域杰出贡献者称号,及Intel授予的Charles E. Young优秀科学家称号。Tehranipoor教授长期从事硬件安全与可信、IC检测与预防和可靠可测VLSI设计等领域的研究,担任IEEE Design and Test of Computers, Journal of Low Power Electronics 和ACM Transactions for Design Automation of Electronic Systems 等杂志的副主编。在该领域,Tehranipoor教授已经发表论文300余篇,受邀参加相关会议150余次,获得12次最佳论文提名奖,出版图书17本。

Mohammad Tehranipoor IEEE高级会员,IEEE硬件安全与可信会议(HOST)创始人。现为美国佛罗里达大学电子与计算机工程教授,安全与可靠系统实验室主任。获得2012年IEEE计算机领域杰出贡献者称号,及Intel授予的Charles E. Young优秀科学家称号。Tehranipoor教授长期从事硬件安全与可信、IC检测与预防和可靠可测VLSI设计等领域的研究,担任IEEE Design and Test of Computers, Journal of Low Power Electronics 和ACM Transactions for Design Automation of Electronic Systems 等杂志的副主编。在该领域,Tehranipoor教授已经发表论文300余篇,受邀参加相关会议150余次,获得12次最佳论文提名奖,出版图书17本。

]

目录

目录第1章超大规模集成电路测试背景1.1引言1.2测试成本和产品质量1.2.1测试成本1.2.2缺陷、成品率和缺陷等级1.3测试生成1.3.1结构测试与功能测试的对比1.3.2故障模型1.3.3可测性:可控性和可观察性1.3.4自动测试模式生成(ATPG)1.4结构化的可测性设计技术概述1.4.1可测性设计1.4.2扫描设计:扫描单元、扫描链及扫描测试压缩1.4.3部分扫描设计1.4.4边界扫描1.4.5BIST法1.5全速延迟测试1.5.1为什么采用全速延迟测试1.5.2全速测试基础:发射捕获和发射偏移1.5.3全速延迟测试的挑战参考文献第2章哈希函数的硬件实现2.1加密哈希函数概述2.1.1构建哈希函数2.1.2哈希函数的应用2.2哈希函数的硬件实现2.2.1MD52.2.2SHA��22.2.3面积优化2.3SHA��3的候选对象2.3.1Keccak算法2.3.2BLAKE算法2.3.3Gr?hstl算法2.3.4Skein算法2.3.5JH算法2.3.6算法性能参考文献第3章RSA算法的实现与安全性3.1引言3.2算法的描述与分析3.3硬件实现简介3.4安全性分析3.5结论参考文献第4章基于物理上不可克隆和无序的安全性4.1引言4.2独特对象4.2.1独特对象的历史和实例4.2.2独特对象的协议及应用 4.2.3安全性4.3弱物理不可克隆函数4.3.1历史与实现的实例4.3.2协议、应用与安全4.4强物理不可克隆函数4.4.1强PUF的历史及举例4.4.2协议、应用及安全4.5受控的PUF4.5.1受控的PUF特性4.5.2历史和实现4.5.3协议、应用与安全4.6新兴的PUF4.6.1保密模型PUF4.6.2定时认证4.6.3具有公共模型的PUF4.6.4量子读取的PUF4.6.5具有超高信息量的PUF4.7未来的研究课题4.7.1公共PUF的公开性问题4.7.2高效的硬件实现:开销与安全4.7.3错误校正与可实现性4.7.4IC计量及伪造检测4.7.5攻击和漏洞分析4.7.6形式化验证与安全性证明4.7.7新的协议及应用4.8结论参考文献第5章硬件计量综述5.1引言5.2分类与模型5.3被动式芯片计量5.3.1非功能识别的被动计量5.3.2被动式功能性计量5.4主动式芯片计量5.4.1内部的主动式芯片计量5.4.2外部的主动式芯片计量5.5结论参考文献第6章利用数字水印保护硬件IP6.1引言6.1.1设计复用和IP设计6.1.2什么是IP设计6.1.3为什么要保护IP设计6.1.4哪些行为可以保护IP安全6.2利用基于约束的水印技术保护IP设计6.2.1例子:*简布尔表达式的水印6.2.2基于约束的水印的背景与要求6.3带无关项的水印6.4通过复制模块向HDL源码添加水印6.4.1例子:4比特模式检测器6.4.2状态转换图的Verilog实现6.4.3通过复制模块向Verilog代码添加水印6.4.4通过模块分割嵌入水印6.4.5水印技术的性能评估6.5结论参考文献第7章物理攻击与防篡改7.1攻击场景7.2防篡改等级7.3攻击类别7.3.1非入侵式攻击7.3.2入侵式攻击7.3.3半入侵式攻击7.4用非入侵式攻击威胁安全性7.4.1边信道攻击7.5入侵式攻击对安全的威胁7.5.1剥层分析7.5.2逆向工程7.5.3微探针7.6半入侵式攻击对安全的威胁7.6.1紫外线攻击7.6.2先进的成像技术7.6.3光故障注入7.6.4光学边信道分析7.6.5基于光学增强的定位功率分析7.7物理攻击对策7.8结论参考文献第8章边信道攻击与对策8.1引言8.2边信道8.2.1功耗8.2.2电磁8.2.3光学8.2.4时序及延迟8.2.5声学8.3利用边信道信息的攻击8.4对策8.4.1隐藏8.4.2掩码/盲化8.4.3模块划分8.4.4物理安全与防篡改8.5结论参考文献第9章FPGA中的可信设计9.1引言9.2FPGA的综合流程及其脆弱性9.2.1脆弱性9.3基于FPGA的应用密码学9.3.1脆弱性9.4FPGA硬件安全基础9.4.1物理不可克隆函数9.4.2真随机数发生器9.5顶级的FPGA安全性挑战9.5.1算法密码安全9.5.2基于硬件的密码学:原语和协议9.5.3集成电路与工具的数字权限管理9.5.4可信工具9.5.5可信IP9.5.6抵御逆向工程9.5.7木马检测与诊断9.5.8零知识和不经意传输9.5.9自我可信的综合9.5.10新的FPGA架构和技术9.5.11基于硬件安全的FPGA工具9.5.12边信道9.5.13理论基础9.5.14物理和社会的安全应用9.5.15恢复技术和长寿使能技术9.5.16可执行的摘要9.6总结参考文献第10章嵌入式系统的安全性10.1引言10.1.1安全计算模型及风险模型10.1.2程序数据属性的保护10.1.3嵌入式系统安全处理的软硬件方法10.2针对高效动态信息流跟踪的安全页面分配10.2.1相关工作10.2.2我们的PIFT方法10.2.3安全分析和攻击检测10.2.4实验结果10.2.5总结10.3利用预测架构验证运行的程序10.3.1预备知识10.3.2控制流传输和执行路径验证的推测架构10.3.3实验结果与安全性分析10.3.4总结参考文献第11章嵌入式微控制器的边信道攻击和对策11.1引言11.2嵌入式微控制器的边信道泄漏11.3对微控制器的边信道攻击11.3.1边信道分析11.3.2PowerPC实现高级加密标准(AES)11.3.3边信道分析:功率模型的选择11.3.4边信道分析:实用的假设检验11.3.5边信道分析:攻击结果11.4微控制器的边信道对策11.4.1隐藏对策的电路级实现11.4.2VSC:将DRP移植到软件中11.4.3VSC的实现11.4.4将AES映射到VSC上11.4.5实验结果11.5总结参考文献第12章射频识别(RFID)标签的安全性12.1引言12.1.1RFID的历史12.1.2物联网12.1.3RFID的应用12.1.4射频识别参考模型12.1.5射频识别标签的种类12.1.6射频识别对社会和个人的影响12.2对无源射频识别标签安全的攻击12.2.1伪装攻击12.2.2信息泄漏攻击12.2.3拒绝服务攻击12.2.4物理操作攻击12.3射频识别标签的保护机制12.3.1伪装攻击12.3.2信息泄漏攻击12.3.3拒绝服务攻击12.3.4物理操作攻击12.4用于防伪的RFID标签指纹12.4.1指纹电子设备的背景12.4.2标签的*小功率响应12.4.3标签频率响应和瞬态响应12.4.4标签时间响应参考文献第13章内存完整性保护13.1引言13.1.1问题的定义13.2简单的解决方案:采用消息验证码13.2.1程序代码的完整性13.3瓶颈与限制13.3.1回放攻击13.3.2可信根13.4模块构建13.4.1Merkle树13.4.2哈希函数13.4.3Merkle树以外的方案13.5已有的方案13.5.1基于GCM的验证方案13.5.2自适应树对数方案13.5.3基于UMAC的Merkle树方案13.6内存完整性保护的推广参考文献第14章硬件木马分类14.1引言14.2硬件木马14.3木马分类14.3.1按插入阶段分类14.3.2按抽象的层次分类14.3.3按激活机制分类14.3.4按影响分类14.3.5按位置分类14.4硬件木马案例14.4.1基于边信道的恶意片外泄漏木马(MOLES)14.4.2通过RS��232泄漏密钥的木马14.4.3综合工具木马14.4.4通过温度边信道泄漏密钥的木马14.4.5拒绝服务(DoS)木马 14.4.6通过VGA显示器泄漏信息的木马14.5总结参考文献第15章硬件木马检测15.1引言15.2芯片的硬件木马检测15.2.1木马检测方法的分类15.2.2木马检测所面临的挑战15.2.3测试和验证方法15.2.4实时监测法15.2.5木马检测方法的比较15.3IP硬核的可信度验证15.4总结参考文献第16章硬件可信度设计16.1概述16.2基于延迟的方案16.2.1影子寄存器16.2.2环形振荡器16.3罕见事件的删除16.4木马测试设计16.4.1步骤Ⅰ:代码评估16.4.2步骤Ⅱ:敏感路径的选择16.4.3步骤Ⅲ:插入探测点16.5带校验的硬件16.6总结参考文献第17章安全和测试17.1引言17.1.1测试接口的发展17.1.2示例:测试一个2比特状态机17.1.3故障测试与木马检测的比较17.1.4VLSI测试:目标和指标17.1.5可测性和安全性之间的冲突17.2基于扫描的测试17.2.1基于扫描的攻击17.2.2扫描攻击的对策17.3BIST17.4JTAG17.4.1JTAG劫持17.4.2JTAG防御17.5片上系统测试结构17.5.1劫持SoC测试17.5.2SoC测试的保护措施17.6测试安全的新兴领域17.6.1汽车的OBD�睮I17.6.2医疗植入设备的接口安全17.7总结和展望参考文献第18章保护IP核免受扫描边信道攻击18.1引言18.1.1前期的工作18.2扫描攻击的分类18.2.1基于扫描的可观测性攻击18.2.2基于扫描的可控性/可观测性攻击18.3低成本安全扫描18.3.1LCSS测试流程18.4自动的LCSS插入流程18.4.1低成本安全扫描插入流程18.5分析及结论18.5.1开销18.5.2对安全性和可测试性的影响18.6总结参考文献

封面

书名:经典译丛·网络空间安全硬件安全与可信导论/(美)MOHAMMAD TEHRANIPOO

作者:(美)Mohammad Tehranip

页数:320

定价:¥89.0

出版社:电子工业出版社

出版日期:2019-03-01

ISBN:9787121332418

PDF电子书大小:140MB 高清扫描完整版

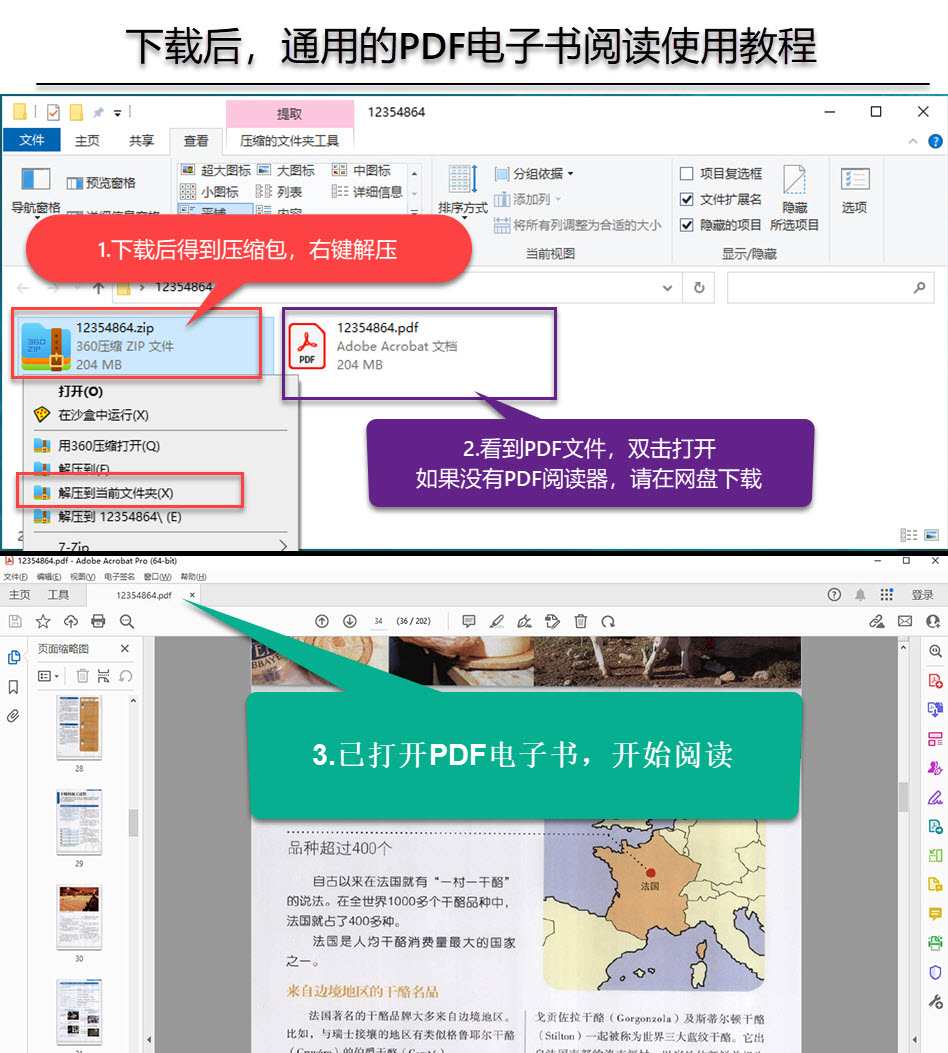

本文标题:《经典译丛·网络空间安全硬件安全与可信导论/(美)MOHAMMAD TEHRANIPOO》PDF下载

资源仅供学习参考,禁止用于商业用途,请在下载后24小时内删除!